勒索病毒内幕惊人!专家教你电脑若被攻击了应该怎么办

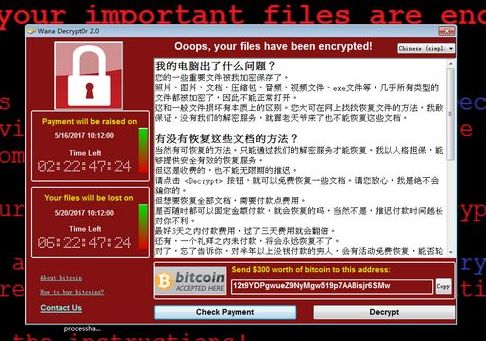

一场席卷全球的勒索病毒仍在入侵人们的电脑,同时也让一个黑客组织浮出水面。5月13日开始,一种名为“WanaCrypt0r 2.0”的蠕虫病毒开始在互联网上蔓延,它可以使感染的电脑在10秒内锁住,电脑里所有文件全被加密无法打开,只有按弹窗提示交赎金才能解密。

浙江在线杭州5月16日讯(浙江在线编辑 金晨)一场席卷全球的勒索病毒仍在入侵人们的电脑,同时也让一个黑客组织浮出水面。5月13日开始,一种名为“WanaCrypt0r 2.0”的蠕虫病毒开始在互联网上蔓延,它可以使感染的电脑在10秒内锁住,电脑里所有文件全被加密无法打开,只有按弹窗提示交赎金才能解密。据外媒报道,欧洲刑警组织称,最近爆发的WannaCry勒索病毒已攻击了150个国家的20多万台电脑。

(网络图片)

事件

关于病毒的爆发原理,相信大家这几天也看了不少文章。简言之,这一蠕虫勒索病毒,通过针对Windows中的一个漏洞攻击用户,对计算机内的文档、图片等实施高强度加密,并向用户索取以比特币支付的赎金,否则七天后“撕票”,即使支付赎金亦无法恢复数据。其加密方式非常复杂,且每台计算机都有不同加密序列号,以目前的技术手段,解密几乎“束手无策”。

在全球网络互联互通的今天,受害者当然不仅限于中国。

据360威胁情报中心统计,从12日爆发之后,全球近百个国家的超过10万家组织和机构被攻陷,其中包括1600家美国组织,11200家俄罗斯组织,中国则有29000多个IP被感染。在西班牙,电信巨头Telefonica,电力公司Iberdrola,能源供应商Gas Natural在内的众多公司网络系统瘫痪;葡萄牙电信、美国运输巨头FedEx、瑞典某地方政府、俄罗斯第二大移动通信运营商Megafon都已曝出遭受攻击。而根据欧洲刑警组织的说法,本次攻击已经影响到150个国家和地区。随着病毒版本的更新迭代,具体数字可能还会增加。

那么,问题来了:这是谁干的?!

(网络图片)

黑手

没有答案。

用360核心安全团队负责人郑文彬的话说,勒索病毒的溯源一直是比较困难的问题。曾经FBI悬赏300万美元找勒索病毒的作者,但没有结果,目前全球都没有发现勒索病毒的作者来自哪个国家。但从勒索的方式看,电脑感染病毒之后会出现包括中文在内十五种语言的勒索提示,且整个支付通过比特币和匿名网络这样极难追踪的方式进行,很有可能是黑色产业链下的组织行为。

勒索病毒是2013年才开始出现的一种新型病毒模式。2016年起,这种病毒进入爆发期,到现在,已经有超过100种勒索病毒通过这一行为模式获利。比如去年,CryptoWall病毒家族一个变种就收到23亿赎金,近几年苹果电脑、安卓和iPhone手机也出现过不同类型的勒索病毒。

虽然下黑手者目前还找不到,但其所用的工具,却明确无误地指向了一个机构——NSA(National Security Agency),美国国家安全局。这一机构又称国家保密局,隶属于美国国防部,是美国政府机构中最大的情报部门,专门负责收集和分析外国及本国通讯资料。黑客所使用的“永恒之蓝”,就是NSA针对微软MS17-010漏洞所开发的网络武器。

事情是这样的:NSA本身手里握有大量开发好的网络武器,但在2013年6月,“永恒之蓝”等十几个武器被黑客组织“影子经纪人”(ShadowBreakers)窃取。

今年3月,微软已经放出针对这一漏洞的补丁,但是一是由于一些用户没有及时打补丁的习惯,二是全球仍然有许多用户在使用已经停止更新服务的WindowsXP等较低版本,无法获取补丁,因此在全球造成大范围传播。加上“蠕虫”不断扫描的特点,很容易便在国际互联网和校园、企业、政府机构的内网不间断进行重复感染。

(网络图片)

救灾

开机先断网自查

相关专家建议,计算机使用者要谨慎打开来路不明的链接和文件,并及时备份重要的数据和文件,面对周一工作日带来的大范围开机,需要及时断网自查。

金山毒霸安全中心表示,已紧急发布针对“永恒之蓝”勒索病毒免疫工具及应急处置方案和针对勒索病毒的免疫工具,以控制该病毒在局域网内的传播。针对电脑已中病毒,大量数据已被加密的用户,推荐使用金山毒霸,免费使用数据恢复(免费账号:ksda679795862,密码:kingsoft)。金山毒霸安全专家指出,那些已经被加密的数据文件,在没有取得密钥的情况下,解密基本没有可能。但在了解到病毒加密的原理之后,发现仍有一定机会找回原始文件:病毒加密原文件时,会删除原文件,被简单删除文件的硬盘只要未进行大量写入操作,就存在成功恢复的可能。

金山毒霸安全专家表示,病毒加密用户文档后会删除原文件,所以,存在一定机会恢复部分或全部被删除的原文件。建议电脑中毒后,尽量减少操作,及时使用专业数据恢复工具,恢复概率较高。针对勒索病毒,腾讯电脑管家在两天之内连续发布“勒索病毒免疫工具”、“文件恢复工具”、“文档守护者”等工具。用户可按照相关工具的使用说明保护电脑安全,避免自己的电脑感染勒索病毒。

该负责人表示,几天来应对该勒索软件的实践表明,对广大用户而言最有效的应对措施是要安装安全防护软件,及时升级安全补丁,即使是与互联网不直接相连的内网计算机也应考虑安装和升级安全补丁。作为单位的系统管理技术人员,还可以采取关闭该勒索软件使用的端口和网络服务等措施。

这场病毒灾难中,360反应最快。该公司昨日表示,国内5亿360的用户在勒索病毒的攻击下并未受到影响,360安全卫士的多重保护防御措施功不可没。据介绍,对于那些之前已经安装了360安全卫士的用户,依靠360安全卫士云安全、云主防产品和技术,即使有漏洞,仍然能够拦截蠕虫病毒利用行为、敲诈病毒加密勒索行为,给用户提供高强度的防护,避免中招。此外,对于那些没有安装360安全卫士的用户,360及时推出了安全卫士离线救灾版,在断网情况下,第一时间救灾。用户即使“中招”,还可以使用360推出的勒索蠕虫病毒文件恢复工具,抢救用户被加密勒索的文件。

(综合北京晨报、澎湃新闻网、人民日报消息)