新勒索病毒petya爆发席卷多国 国内已现传播迹象

勒索病毒卷土重来!WannaCry病毒5月刚刚席卷150多个国家后,据外媒报道,近日代号为petya的勒索病毒袭击了英国、乌克兰等多个国家。腾讯安全团队表示,国内已有用户中招,并确认该病毒样本通过永恒之蓝漏洞传播。

浙江在线6月28日讯(浙江在线编辑 金英磊)据外媒报道,与Wannacry勒索病毒技术同源的Petya勒索病毒变种本周二在全球爆发,包括英国、乌克兰、波兰、意大利、丹麦、俄罗斯、美国等多家大型企业报告遭受病毒袭击,其中重灾区乌克兰的政府、国有银行、交通、能源等关键基础设施和部门遭受袭击,甚至乌克兰总理的电脑都遭受攻击。

有分析认为,目前尚不能得出本事件是完全以经济勒索为目的恶意代码攻击事件的结论,尚且需要更进一步分析。

电脑遭Petya勒索病毒感染

Petya是一种什么样的勒索病毒?

今年5月,WannaCry病毒对全球150多个国家和地区的逾30万部电脑系统发动攻击,并锁定了被攻击电脑中的文件,进而要求受害者支付价值约300美元的比特币才能解锁。在距离那次全球爆发的大规模病毒攻击仅仅6周之后,勒索病毒再度卷土重来。

与5月爆发的Wannacry相比,Petya勒索病毒变种的传播速度更快。它不仅使用了NSA“永恒之蓝”等黑客武器攻击系统漏洞,还会利用“管理员共享”功能在内网自动渗透。

腾讯电脑管家和360安全中心在第一时间确认目前国内企业也有中招。

360首席安全工程师郑文彬表示,Petya勒索病毒最早出现在2016年初,以前主要利用电子邮件传播,最新爆发的类似Petya的病毒变种则具备了全自动化的攻击能力。

“该病毒会加密磁盘主引导记录(MBR),导致系统被锁死无法正常启动,然后在电脑屏幕上显示勒索提示。如果未能成功破坏MBR,病毒会进一步加密文档、视频等磁盘文件。”

与WannaCry类似,解锁Petya病毒也需要支付加密的数字货币。据莫斯科网络安全公司Group-IB介绍,这种病毒锁住电脑后,要求用户支付300美元的加密数字货币才能解锁。根据比特币交易市场的公开数据显示,病毒爆发最初一小时就有10笔赎金付款,其“吸金”速度完全超越了Wannacry。

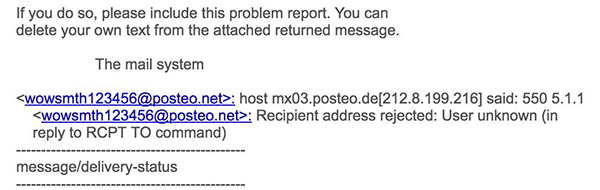

但最新消息显示,由于病毒作者的勒索邮箱已经被封,现在交赎金也无法恢复系统。

病毒作者的勒索邮箱已经被封

中国用户毋须过度恐慌

据腾讯安全反病毒实验室旗下的哈勃分析系统分析,petya病毒样本运行之后,会枚举内网中的电脑,并尝试在445等端口使用SMB协议进行连接。同时,病毒会修改系统的MBR引导扇区,当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,执行加密等恶意操作。电脑重启后,会显示一个伪装的界面,此界面实际上是病毒显示的,界面上假称正在进行磁盘扫描,实际上正在对磁盘数据进行加密操作。当加密完成后,病毒才要求受害者支付价值300美元的比特币之后,才会回复解密密钥。

不过,相比之下,经过了上一轮勒索病毒的“洗礼”,中国这次受到的冲击可能相对较小。

金山毒霸安全实验室分析后认为,中国用户毋须为此恐慌,病毒传播利用的漏洞已可修补,相关专业杀毒软件也能拦截查杀Petya敲诈者病毒。原因在于:1.永恒之蓝相关漏洞的补丁,中国用户在一个月前爆发WannaCry勒索蠕虫病毒时先后进行过修补。打过补丁的系统不会再次被入侵。2.国内安全软件已内置MBR改写保护功能,任何可疑程序试图篡改硬盘主引导记录的行为均会被拦截。3.Petya敲诈者病毒样本已被截获,专业杀毒软件已可查杀防御。

[延伸阅读]

安全操作提示

从目前掌握的情况来看:

1.不要轻易点击不明附件,尤其是rtf、doc等格式,可以安装360天擎(企业版)和360安全卫士(个人版)等相关安全产品进行查杀。

2.及时更新windows系统补丁,具体修复方案请参考“永恒之蓝”漏洞修复工具。

3.内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作。

(综合澎湃新闻、中国新闻网、中国经济网等消息)